Alertes de Ciberseguretat

CONSULTA LES ALERTES DE CIBERSEGURETAT

INFORMACIÓ IMPORTANT SOBRE COHESITY

Alliberada la útlima versió LTS (Long Term Support) per a Cohesity Data Cloud 6.8.1_u3

Cohesity va anunciar recentment que la versió 6.8.1_u3 ha estat designada com a versió de suport a llarg termini (LTS), per la qual cosa, totes les futures versions 6.8.x rebran aquest suport.

Les versions de suport a llarg termini (LTS) se suporten durant un mínim de 12 mesos des de la data de designació com LTS i un mínim de 6 mesos de cobertura solapada entre dues versions LTS, aproximant la data de fi de suport per a la versió 6.8.1 el 15 de maig de 2024.

La versió LTS anterior, 6.6.0d, finalitza el 15 de novembre de 2023.

🔄 Recomanem instal·lar o actualitzar a versions *LTS en tots els entorns de producció.

INFORMACIÓ IMPORTANT

ℹ️ Els clients que ja estiguin executant versions 6.8.1 i no puguin realitzar una actualització completa a 6.8.1_u3, han d’aplicar p10/p10s1, ja que és funcionalment equivalent a 6.8.1_u3.

ℹ️ Els clients que actualitzin a 6.8.1_u3 no estan obligats a aplicar p10/p10s1 al clúster.

ℹ️ L’aplicació de p10/p10s1 a un clúster 6.8.1_u3 fallarà, ja que 6.8.1_u3 ve reempaquetat amb correccions p10 i binaris d’agent.

ℹ️ Els pegats p11 i posteriors, una vegada alliberats, poden aplicar-se amb normalitat.

ℹ️ La versió de programari 6.8.1.x introdueix una major seguretat a través de la funcionalitat Secure Shell.

Es recomana als clients que actualitzin a 6.8.1.x des d’una versió de programari 6.6.x o anterior que consultin la secció Ús de Secure Shell per a comprendre la funcionalitat i els canvis resultants.

✅ 6.6.x i posteriors ⇢ actualitzar directament a 6.8.1_u3

✅ 6.5.1c a 6.5.1f_u1 ⇢ actualitzar directament a 6.8.1_u3

✅ 6.5.1 a 6.5.1b ⇢ es requereix una actualització provisional. Actualitzar a 6.5.1f i després actualitzar a 6.8.1_u3

✅ 6.3.1.x ⇢ es requereix una actualització provisional. Actualitzi a 6.5.1f i, a continuació, actualitzi a 6.8.1_u3

VULNERABILITAT CRÍTICA - Actualitzacions de seguretat de Microsoft de març 2023

Robatori de credencials de l'administrador de LAN (NTLM) de nova tecnologia

Microsoft Threat Intelligence ha publicat les actualitzacions de seguretat, corresponents al mes de març i que inclou tota la informació compresa entre els dies 15/02/2023 i 14/03/2023, consta de 109 vulnerabilitats (amb *CVE assignat), qualificades com: 9 de severitat crítica, 70 importants, 1 moderada i 29 sense severitat assignada.

Les vulnerabilitats publicades es corresponen amb els següents tipus:

❌ Denegació de servei.

❌ Escalada de privilegis.

❌ Divulgació d’informació.

❌ Execució remot de codi.

❌ Omissió de mesures de seguretat.

❌ Suplantació d’identitat (spoofing).

👀 Podeu consultar la llista de recursos afectats aquí.

Aquest abús dirigit permetria el robatori de credencials de l’administrador de LAN (NTLM) de nova tecnologia. No es requereix cap interacció de l’usuari i s’activa quan un atacant envia un missatge especialment dissenyat amb una propietat MAPI estesa amb una ruta UNC a una acció SMB (TCP 445) en un servidor controlat per un actor d’amenaces. A més, l’explotació es pot realitzar abans de visualitzar l’email en Preview Pane.

RECURSOS AFECTATS

VULNERABILITAT CRÍTICA - PRODUCTES FORTINET

Fortinet ha publicat 15 avisos, 1 de severitat crítica, 5 alts, 8 mitjans i 1 baix.

La vulnerabilitat crítica podria permetre a un atacant l’execució de codi remot i/o la realització d’una denegació de servei,

Aquesta vulnerabilitat està descrita en aquest artícle.

RECURSOS AFECTATS

– des de 7.2.0 fins a 7.2.3;

– des de 7.0.0 fins a 7.0.9;

– des de 6.4.0 fins a 6.4.11;

– des de 6.2.0 fins a 6.2.12;

❌ FortiProxy, versions:

– des de 7.2.0 fins a 7.2.2;

– des de 7.0.0 fins a 7.0.8;

– des de 2.0.0 fins a 2.0.11;

– totes les versions 1.2;

– totes les versions 1.1.

Actualitzar a les següents versions per a corregir la vulnerabilitat crítica:

🔄 FortiOS:

– 7.4.0 o superiors;

– 7.2.4 o superiors;

– 7.0.10 o superiors;

– 6.4.12 o superiors;

– 6.2.13 o superiors.

🔄 FortiProxy:

– 7.2.3 o superiors;

– 7.0.9 o superiors;

– 2.0.12 o superiors.

🔄 FortiOS-6K7K:

– 7.0.10 o superiors;

– 6.4.12 o superiors;

– 6.2.13 o superiors.

VULNERABILITAT CRÍTICA - Veeam® Backup & Replication™

Accés no autoritzat als hosts de la infraestructura de còpia de seguretat

A mitjan febrer s’ha detectat una vulnerabilitat en un component de Veeam® Backup & Replication™ amb una puntuació CVSS de 7,5, la qual cosa indica una gravetat alta. Aquesta vulnerabilitat podria permetre a un usuari no autenticat sol·licitar credencials xifrades que podrien portar-li a obtenir accés als hosts de la infraestructura de còpia de seguretat.

RECURSOS AFECTATS

❌ Totes les versions de Veeam Backup & Replication

De moment, es recomana:

Procedir a l’actualització de les instal·lacions.

🔄 S’han desenvolupat pegats per a V11 i V12 per a mitigar aquesta vulnerabilitat.

🔄 Si utilitzes un dispositiu Veeam tot en un sense components d’infraestructura de backup remota, també pot bloquejar les connexions externes al port TCP 9401 en el tallafocs del servidor de backup com a solució temporal fins que s’instal·li el tallafocs.

VULNERABILIDAD CRÍTICA - VMware ESXi

RANSOMWARE APROFITA UNA VULNERABILITAT AMB DOS ANYS D'ANTIGUITAT

Diversos administradors de sistemes, proveïdors de hosting i fins i tot varis CERT, alerten de nombrosos atacs dirigits a servidors VMware ESXi sense posar pegats.

El principal problema radica en l’explotació d’una vulnerabilitat detectada al febrer de 2021, amb codi CVE-2021-21974 i una puntuació de 9,8 sobre 10.

Malgrat la seva gravetat, d’haver transcorregut dos anys des del seu descobriment i d’existir pegats i mesures de mitigació per a prevenir que sigui aprofitada per atacants, avui dia són moltes les màquines que continuen sent vulnerables.

El major grau d’exposició a aquesta vulnerabilitat es provoca quan tenim publicat el servei de vCenter a l’exterior.

RECURSOS AFECTATS

❌ ESXi v7.x anteriors a ESXi70U1c-17325551

❌ ESXi v6.7.x anteriors a ESXi670-202102401-SG

❌ ESXi v6.5.x anteriors a ESXi650-202102101-SG

De moment, es recomana:

VULNERABILITAT CRÍTICA - COHESITY

PROBLEMES DE LA INTEGRITAT DE LES DADES EN EL MOMENT DE LA RECUPERACIÓ

Si ha programat incremental forever backup per a les càrregues de treball basades en arxius del seu servidor físic (Windows, Linux, AIX, Solaris), pot trobar-se amb problemes d’integritat de les dades en el moment de la recuperació.

És improbable que això ocorri ja que el comportament només es manifesta després d’una nova ruta arrel. En introduir una nova ruta arrel, és possible que les rutes heretades incloses anteriorment no estiguin disponibles en les instantànies posteriors.

Qualsevol dada modificada en les rutes existents es copiarà com s’esperava. Si es troba amb aquest problema, haurà de realitzar una còpia completa per a recuperar totes les dades. Tanmateix, això només és possible si el servidor està disponible i funciona per a realitzar la còpia.

RECURSOS AFECTATS

❌ Versió 6.6.0.d_U2 o anterior quan es va realitzar l’últim full backup.

❌ Si realitza còpies de seguretat de càrregues de treball basades en arxius de servidors físics.

❌ Si utilitza el mètode incremental-forever (una còpia de seguretat completa seguida de totes les execucions incrementals).

❌ Si ha afegit un directori principal a les dades des de l’última còpia de seguretat completa.

Les versions 6.6.0d_u3 i superiors tenen la solució aplicada.

De moment, es recomana:

Procedir a l’actualització de:

🔄 La versió LTS 6.6.0.d_u6 i realitzar una còpia de seguretat completa.

🔄 Si ja ha actualitzat a la versió 6.6.0d_u3 o superior, programi una còpia de seguretat completa per a tots els seus treballs rellevants almenys una vegada per a evitar que el comportament es transmeti juntament amb l’actualització.

Per a obtenir més informació específica sobre la versió del clúster ⇢ Artícle KB

VULNERABILITAT CRÍTICA - Fortinet & Exchange 0 Day

En aquest apartat us expliquem dues vulnerabilitats detectades en les últimes hores.

VULNERABILItat CRÍTICA - Desbordament de búfer en productes Fortinet

El passat 23/12/2022, es va notificar una vulnerabilitat de tipus 0day (crítica al més alt nivell) de desbordament de búfer basat en memòria dinàmica (heap) en Fortinet, l’explotació de la qual podria permetre a un atacant remot, no autenticat, executar codi arbitrari a través de sol·licituds malicioses.

S’ha assignat l’identificador CVE-2022-42475 per a aquesta vulnerabilitat.

Aquesta vulnerabilitat està descrita en aquest artícle.

RECURSOS AFECTATS

❌ FortiOS, versions:

⇢ des de 7.2.0 fins a 7.2.2;

⇢ des de 7.0.0 fins a 7.0.8;

⇢ des de 6.4.0 fins a 6.4.10;

⇢ des de 6.2.0 fins a 6.2.11;

[Actualització 23/12/2022]

⇢ des de 6.0.0 fins a 6.0.15;

⇢ des de 5.6.0 fins a 5.6.14;

⇢ des de 5.4.0 fins a 5.4.13;

⇢ des de 5.2.0 fins a 5.2.15;

⇢ des de 5.0.0 fins a 5.0.14;

❌ FortiOS-6K7K, versions:

⇢ des de 7.0.0 fins a 7.0.7;

⇢ des de 6.4.0 fins a 6.4.9;

⇢ des de 6.2.0 fins a 6.2.11;

⇢ des de 6.0.0 fins a 6.0.14;

[Actualització 23/12/2022]

❌ FortiOSProxy, versions:

⇢ des de 7.2.0 fins a 7.2.1;

⇢ des de 7.0.0 fins a 7.0.7;

⇢ des de 2.0.0 fins a 2.0.11;

⇢ des d’1.2.0 fins a 1.2.13;

⇢ des d’1.1.0 fins a 1.1.6;

⇢ des d’1.0.0 fins a 1.0.7.

De moment, es recomana:

Procedir a l’actualització de:

🔄 FortiOS:

⇢ 7.2.3;

⇢ 7.0.9;

⇢ 6.4.11;

⇢ 6.2.12;

⇢ [Actualizació 23/12/2022] 6.0.16.

🔄 FortiOS-6K7K:

⇢ 7.0.8 (pròxima publicació);

⇢ 6.4.10;

⇢ 6.0.15;

[Actualizació 23/12/2022]

🔄 FortiProxy:

⇢ 7.2.2;

⇢ 7.0.8;

⇢ 2.0.12 (pròxima publicació)

VULNERABILITAT CRÍTICA - Microsoft Exchange Server

El passat 23/12/2022, Microsoft està investigant dues vulnerabilitats de tipus 0day (crítica al més alt nivell) que afecten a Microsoft Exchange Server, l’explotació del qual podria permetre a un atacant remot, no autenticat, executar codi arbitrari a través de sol·licituds malicioses.

La primera és una vulnerabilitat de tipus Server-Side Request Forgery (SSRF), mentre que la segona permet l’execució remota de codi (RCE) quan l’atacant pot accedir a PowerShell.

En aquests moments no hi ha disponible una actualització o pegat de seguretat que corregeixi aquestes vulnerabilitats.

Aquesta vulnerabilitat està descrita en aquest artícle.

Si no s’executa Microsoft Exchange on premise i no es té Outlook Web App amb accés a Internet, no es veurà afectat.

❌ Exchange Server 2013;

❌ Exchange Server 2016;

❌ Exchange Server 2019;

Microsoft recomana aplicar una sèrie de mesures de mitigació i recorda la importància de mantenir els teus sistemes i aplicacions sempre actualitzats.

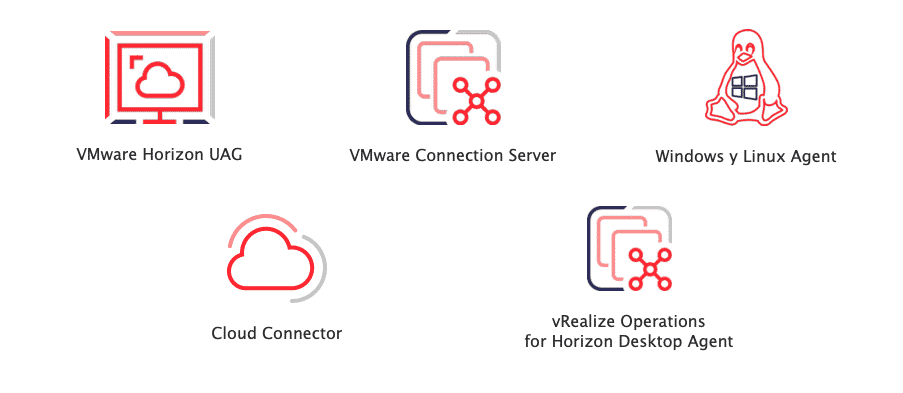

VULNERABILITAT CRÍTICA - VMware Horizon

Es tracta d’una variant de l’atac anterior Log4shell, que en aquest cas aprofita una vulnerabilitat del servei «VMware Horizon View Blast Secure Gateway» per a executar un script que anomena a l’aplicació nssm.exe pròpia de Horizon.

El servei és lícit i ve instal·lat de base amb Horizon, el problema és que la crida maliciosa no està controlada per l’aplicació.

Sistemes afectats

🔂 Actualitzar Connection Servers a la versió 2111 o 7.13.1

🔂 Actualitzar agents afectats.

VULNERABILIDAD CRÍTICA - Log4j en Apache

Aquesta llibreria és àmpliament utilitzada a tot el món i afecta a infinitat de productes.

Concretament, totes les versions d’Apatxe log4j-core iguals o anteriors a la 2.14.1 es veuran afectades per la vulnerabilitat.

- Si és possible, actualitzar directament Log4j a la versió 2.15.0 o superior.

- Entre les versions 2.10 i 2.14.1, pot mitigar-se modificant la propietat del sistema log4j2.formatMsgNoLookups = true.

- Entre les versions 2.0-beta9 i 2.10.0, es recomana eliminar la clase JndiLookup del classpath: zip -q -d log4j-core – *. Jar org / apache / logging / log4j / core / lookup / JndiLookup .class.

- Comprovar si algun dels seus productes està afectat a partir de la següent llista publicada de productes afectats.

- Durant els pròxims dies, parar esment als comunicats i llançaments de nous pegats per part dels seus proveïdors.

Encara que la vulnerabilitat resideix en la pròpia aplicació, en el que refereix a firewalls i seguretat perimetral, la majoria de fabricants ja tenen publicats (o estan publicant) actualitzacions en el control d’Aplicacions i Threats, així com mòduls IPS, per a prevenir una possible explotació d’aquesta vulnerabilitat des de l’exterior.

Alguns d’ells:

QNAP corregeix quatre vulnerabilitats

El dia 4/10/2021, QNAP comunica que s’han corregit 4 vulnerabilitats, 2 d’elles de gravetat ALTA. Aquestes permeten als atacants realitzar atacs de tipus XSS (Cross-site scripting) i injectar codi amb finalitats maliciosos.

Els dispositius afectats són:

Dispositius QNAP EOL – productes descatalogats – que executen QVR

- Versions anteriors a 5.1.5 compiliació 20210902.

Dispositius NAS de QNAP que executen Photo Station

- Versions anteriors a 6.0.18

- Versions anteriors a 5.7.13

- Versions anteriors 5.4.10

Dispositius NAS de QNAP que executen Image2PDF

- Versions anteriors a 2.15

Es recomana comprovar l’estat del microprogramari del dispositiu, així com l’estat del suport de les aplicacions afectades.

En la nota oficial de seguretat publicada per INCIBE s’explica un Workaround per a mitigar aquesta vulnerabilitat.

Per a actualitzar els dispositius QVR:

- Iniciï sessió en QVR com a administrador.

- Vagi a “Panell de control > Configuració del sistema > Actualització del microprogramari”.

- En «Live Update», faci clic en «Check for Update».

- Es descarrega i instal·la l’última actualització QVR disponible.

Per a actualitzar Photo Station o Image2PDF:

- Iniciï sessió en QTS o QuTS hero com a administrador.

- Obri l’App Center i després faci clic en la icona de la lupa, apareixerà un quadre de cerca.

- Escriba “Photo Station” o “Image2PDF” i després pressioni ENTER.

- Faci clic a Actualitzar i apareixerà un missatge de confirmació.

- Nota: El botó Actualitzar no està disponible si ja està actualitzat.

- Quan aparegui Acceptar, faci clic en ell i significarà que l’aplicació està actualitzada.

En Encora som experts en ciberseguretat i podem ajudar-te a solucionar aquest i altres problemes en la teva companyia.

VULNERABILIDAD CRÍTICA

MICROSOFT WINDOWS (CVE - 2021 - 40444)

Un atacant podria crear un control ActiveX maliciós per a ser utilitzat per un document de Microsoft Office atacant al motor del navegador.

L’atacant hauria per això de convèncer a l’usuari que obri el document maliciós.

Els usuaris els comptes dels quals estan configurades per a tenir menys drets d’usuari en el sistema tenen menys probabilitats de veure’s afectats que aquells que operen amb drets d’administrador.

Es tracta d’una variant del atac anterior Log4shell, que en aquest cas aprofita una vulnerabilitat del servei «VMware Horizon View Blast Secure Gateway» per a executar un script que anomena a l’aplicació nssm.exe pròpia de Horizon.

El servei és lícit i ve instal·lat de base amb Horizon, el problema és que la crida maliciosa no està controlada per l’aplicació.

Sistemes afectats

Versions Afectades:

Per sistemes de 32-bits i de 64-bits:

- Windows 10 i versions 1607, 1809, 1909, 2004, 20H2 y 21H1

- Windows 7 Service Pack 1

- Windows 8.1

- Windows Server 2008 Service Pack 2 i 2008 Service Pack 2 (Server Core installation)

Per sistemes de 64-bits:

- Windows Server 2008 R2 Service Pack 1 i 2008 R2 Service Pack 1 (Server Core installation)

- 2012 i 2012 R2; ambdues també per a instal·lacions de Server Core

- 2016, 2019 i 2022: en els tres casos també per a instal·lacions de Server Core

- 2004 (Server Core installation) i 20H2 (Server Core installation)

Per sistemes ARM64:

- Windows 10 versiones 1809, 1909, 2004, 20H2 i 21H1

- Windows RT 8.1

Microsoft encara no ha publicat una actualització que solucioni la vulnerabilitat.

Fins a la seva publicació, aquí us vam mostrar algunes accions de prevenció:

- Obrir els documents Microsoft Office descarregats d’Internet en manera de Vista Protegida, d’aquesta manera l’atac no tindrà efecte.

- Actualitzar i activar Microsoft Defensar ja que proporciona detecció i protecció per a aquesta vulnerabilitat.

En cas de no utilitzar Microsoft Defensar mantenir el nostre antivirus actualitzat.

En la nota oficial de seguretat publicada per Microsoft s’explica un Workaround per a mitigar temporalment aquesta vulnerabilitat.

Cal tenir en compte que això suposa modificar el registre de Windows i reiniciar el sistema.

⚠️ ¡ATENCIÓ! ⚠️

Utilitzar l’editor del registre de manera incorrecta, pot causar greus problemes que poden requerir la reinstal·lació del sistema operatiu, en aquest cas en concret fent les modificacions indicades per Microsoft no hauria de tenir cap conseqüència ja que afectaria únicament la Internet Explorer.

Auditoria de l'entorn Azure AD

Multitud d’aplicacions i eines que utilitzem en el dia a dia sol·liciten connexió a Azure AD com a part de la seva configuració inicial. Al cap del temps, cadascuna de les aplicacions integrades poden sofrir bretxes de seguretat enfront de vulnerabilitats que hagin estat publicades i d’aquesta manera, els ciberdelinqüents poden arribar a escalar privilegis en la plataforma de Azure AD, causant així un desastre encara major.

Des d’Encora oferim als nostres clients una revisió gratuïta de l’entorn Azure AD, amb l’objectiu de conèixer l’exposició actual de l’entorn i poder mitigar els riscos que suposen algunes eines o aplicacions vinculades a la plataforma cloud de Azure AD.

Si desitges realitzar la revisió del teu entorn, només ens l’has de comunicar i el nostre equip es posarà en contacte al més aviat possible.

Consulta aquí nostre portfoli de Ciberseguretat.